Java에서 Inner Class 사용시 발생하는 No enclosing instance of type is accessible 해결 방법이다.

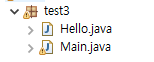

아래와 같이 java 파일들이 구성되어있고 Hello.java 파일안에 World 라는 inner class가 있을 경우

public class Hello {

private int id;

public Hello() {

super();

}

public Hello(int id) {

super();

this.id = id;

}

public int getId() {

return id;

}

public void setId(int id) {

this.id = id;

}

public class World {

private String name;

public World() {

super();

}

public World(String name) {

super();

this.name = name;

}

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

}

}

Hello안에있는 World Class를 사용하기 위해서 Hello Class를 먼저 생성 후 World Class를 호출한다.

import test3.Hello.World;

public class Main {

public static void main(String[] args) {

Hello hello = new Hello();

World world = hello.new World();

}

}'Develop > 기타 작업' 카테고리의 다른 글

| sed 수정, 특정 글 위/아래 추가, 특정 글 아래 수정, 띄어쓰기 입력 (0) | 2024.04.08 |

|---|---|

| Apache Authentication and Authorization (0) | 2023.11.07 |

| Nginx client request time setting(lingering_timeout ) (0) | 2023.05.23 |

| Nginx Error Page (html)처리 (1) | 2022.11.03 |

| Jenkins Git Checkout timeout (pipeline script) (0) | 2022.11.01 |